SPF, DKIM и DMARC — это базовые настройки, которые обязательно нужно сделать перед запуском email-маркетинга, вне зависимости от того, какой сервис рассылок вы выбрали. Без них письмо не будет доставлено до почтового ящика клиента или попадёт в папку «Спам».

Записи SPF и DKIM это предотвращают. Они не дают мошенникам рассылать вредоносные письма от вашего имени, и говорят почтовым провайдерам, таким как Mail.ru, что рассылки приходят именно от вас. DMARC — это дополнительная броня к защите.SPF и DKIM — это DNS-записи, без которых письмо, скорее всего, не будет доставлено или попадёт в папку «Спам». Domain Name System (DNS) — это «телефонный справочник» интернета, где номер телефона — это IP-адрес, а имя контакта — домен. Эта информация хранится на DNS-серверах. Чтобы добавить её в систему, нужно настроить SPF и DKIM — без этого работа почты на домене невозможна.

DMARC — это алгоритм действий с вашими рассылками, если письма признаны подозрительными. Все эти элементы защиты создаются как TXT — тип записи DNS, который позволяет связать текстовую информацию с доменом.

DMARC — это алгоритм действий с вашими рассылками, если письма признаны подозрительными. Все эти элементы защиты создаются как TXT — тип записи DNS, который позволяет связать текстовую информацию с доменом.

Sender Policy Framework (структура политики отправителя) — это запись со списком серверов и IP-адресов, с которых разрешается рассылать письма от имени домена. Настроив SPF, вы сообщите почтовым сервисам, что письмо отправили именно вы. Если письмо отправлено с IP или сервера, которого нет в записи, то провайдер расценит его как спам.

Чтобы настроить SPF, создайте текстовую запись серверов, с которых вы делаете рассылки. Настройки производят в панели управления хостинга домена.

Чтобы настроить SPF, создайте текстовую запись серверов, с которых вы делаете рассылки. Настройки производят в панели управления хостинга домена.

Как настроить

Определите, с каких серверов вы будете рассылать письма.

Зайдите в панель управления вашего DNS-хостинга.

Создайте TXT-запись, заполнив поля (в разных панелях их названия могут различаться). Покажем на примере записи для рассылок через retailCRM.

Name: @ (либо домен или пустая строка)

Тип записи: TXT

Value: v=spf1 include:spf.retailcrm.pro ?all

TTL: 21600 (либо «по умолчанию»)

Тип записи: TXT

Value: v=spf1 include:spf.retailcrm.pro ?all

TTL: 21600 (либо «по умолчанию»)

4. Подождите, пока изменения вступят в силу. DNS-серверам необходимо время, чтобы обменяться сведениями о новых DNS-записях. На это может уйти до 72 часов.

Как проверить настройку

Чтобы убедиться, правильно ли вы всё настроили, воспользуйтесь сервисами для проверки SPF или просмотра DNS-записей:

DNSWatch

MxToolbox

SPF Check

Покажем на примере MxToolBox. Зайдите на сайт и нажмите на кнопку, чтобы стало доступным выпадающее меню. В нём нужно найти TXT Lookup и снова нажать на кнопку.

DKIM улучшает репутацию отправителя

DKIM (DomainKeys Identified Mail) — цифровая подпись ваших писем. Настроенная DKIM-подпись повышает уровень доверия к отправителю со стороны провайдера.

Принцип работы заключается в двух этапах: сервер-отправитель и сервер-получатель. Процессом управляют приватный и публичный ключ. Приватный ключ — секретный уникальный код, который хранится на сервере почтового провайдера. Используя его, отправляющий сервер подписывает каждое сообщение цифровой подписью, где в зашифрованном виде содержатся имя и email получателя, время отправки и информация об отправителе.

Публичный ключ размещается в DNS‑записи в TXT-поле. С его помощью получающий сервер расшифровывает подпись и проверяет, что спрятанная в ней информация соответствует содержимому письма. Если есть какие-то нестыковки, то письмо попадает в папку «Спам».

Как настроить

Скопируйте публичный ключ в настройках почты.

Войдите в панель управления хостинга домена.

Создайте TXT-запись. В поле «Значение» вставьте скопированный ранее публичный ключ. Ниже пример ключа для рассылок через retailCRM.

Name: retailcrm._domainkey

Тип записи: TXT

Value: v=DKIM1; k=rsa; p=MIGfMA0GCSqGSIb3DQEBAQUAA4G

NADCBiQKBgQDBb87bdgzUiRs4fPm+8oNigaqFAbZ6p+mdqf0yJ

vljIOMonZ/SPz6Kh9bujhd7s6bA056EXXp/OghYZNE1NLC7Q4Ut+

gjNfzvJyYA6DZ1rjkGFf9iFTOJbVvp/NP2ThRarMkUrpPfS6xDMrDn

2qdPGazMSmq1vmW/P7SGh22OQIDAQAB;

TTL: 21600 (либо «по умолчанию»)

Тип записи: TXT

Value: v=DKIM1; k=rsa; p=MIGfMA0GCSqGSIb3DQEBAQUAA4G

NADCBiQKBgQDBb87bdgzUiRs4fPm+8oNigaqFAbZ6p+mdqf0yJ

vljIOMonZ/SPz6Kh9bujhd7s6bA056EXXp/OghYZNE1NLC7Q4Ut+

gjNfzvJyYA6DZ1rjkGFf9iFTOJbVvp/NP2ThRarMkUrpPfS6xDMrDn

2qdPGazMSmq1vmW/P7SGh22OQIDAQAB;

TTL: 21600 (либо «по умолчанию»)

Чтобы проверить доступность ключа, воспользуйтесь онлайн-сервисами для проверки DKIM-подписи:

MxToolbox — проверяет, правильно ли записан ключ. Введите селектор и домен, сервис найдёт ключ и проверит его корректность

DKIMCore — проверка похоже на первый вариант, но также можно ввести ключ напрямую

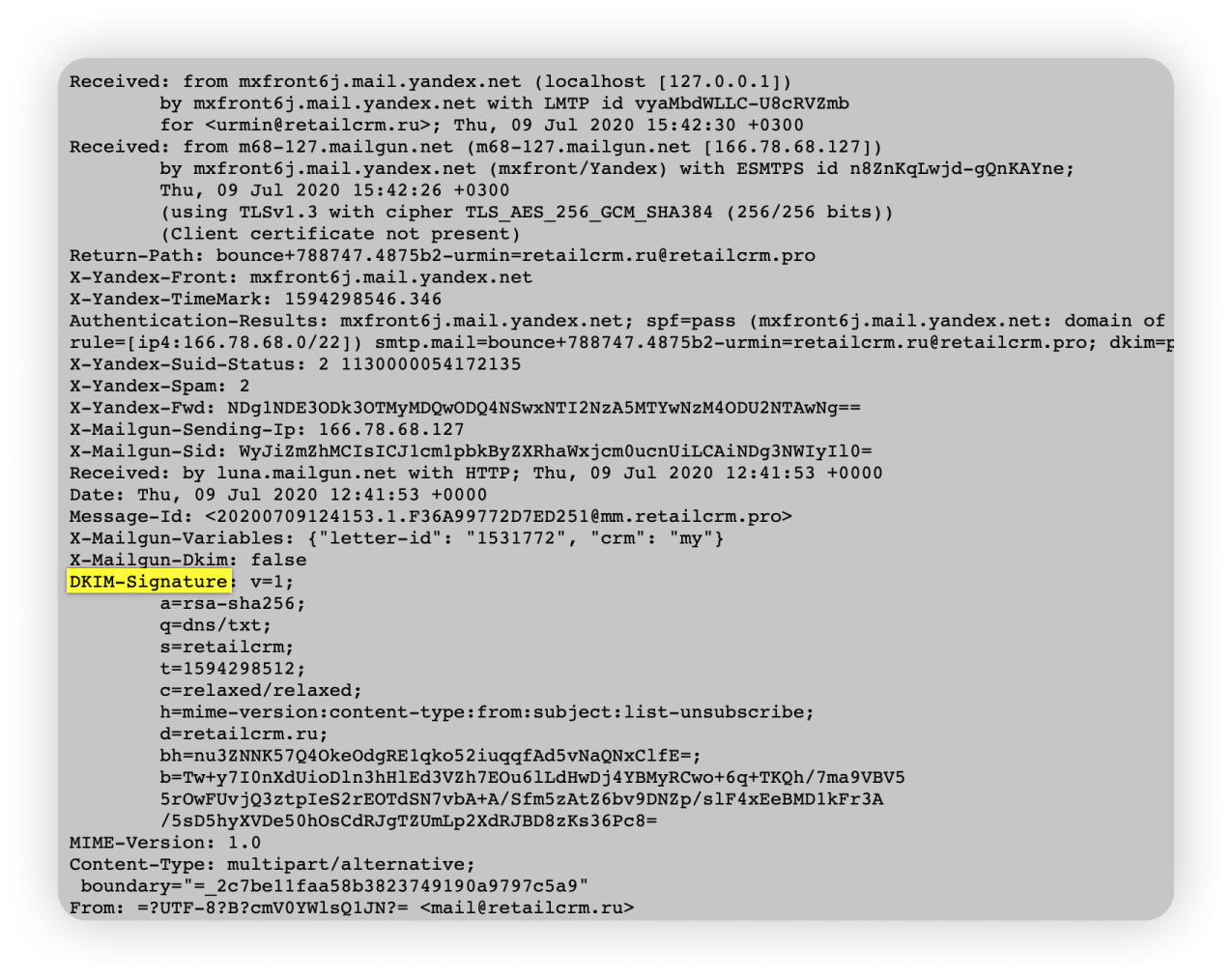

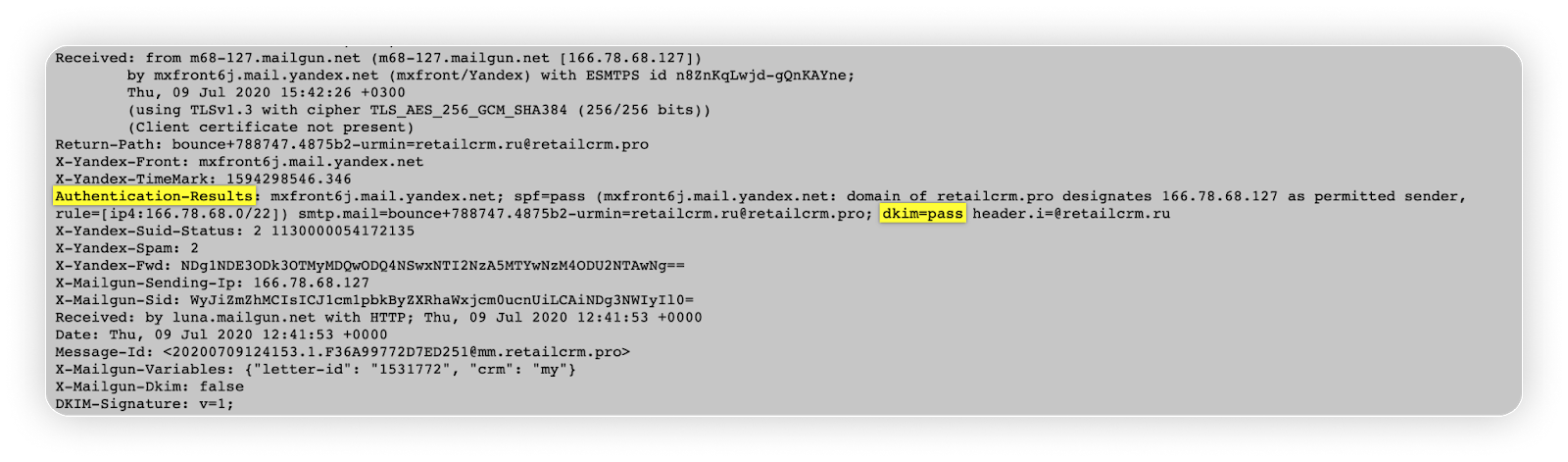

Другой способ узнать, что подпись отображается корректно — отправить тестовое письмо на разные почтовые ящики. Разберём на примере Яндекс.Почты. Откройте письмо и найдите в меню пункт «Свойства письма».

В новой вкладке откроется код письма, где будут служебные заголовки. Среди них найдите DKIM-Signature:

Выше DKIM-подписи находится строка Authentication-Results. В случае успешной проверки в ней должно быть написано dkim=pass. Если вместо «pass» стоит «fail», проверьте правильность ключей.

DKIM работает в паре с SPF, и на основе этих DNS-записей действует политика DMARC.

DMARC задаёт алгоритм проверки

DMARC (Domain-based Message Authentication, Reporting and Conformance) — это политика, которая задаёт сценарий действий с письмами, которые признаны поддельными. Вы сами определяете алгоритм.

Есть три варианта:

ничего не делать

помечать как спам

отклонять

Чтобы DMARC работала, сначала нужно настроить SPF и ставить DKIM-подпись на письма. При получении сообщения почтовый провайдер проверяет SPF и DKIM на корректность и соответствие домену. Если проверка провалена, то вступает в силу DMARC-политика вашего домена. После проверки вам отправляются отчёты.

Как настроить и проверить

Зайдите в панель управления на вашем хостинге.

Создайте TXT-запись, заполнив поля следующими значениями. Разберёмся на примере нашей политики — указываем версию протокола DMARC1, выбираем ничего не делать, а отчёт отправлять на почту администратора. Вместо admin@retailcrm.ru укажите почтовый адрес, куда будут отправляться отчеты о письмах, не прошедших проверку.3. Подождите, пока изменения вступят в силу.

Проверить настройку DMARC можно здесь.

Как использовать записи DMARCВы можете задать процент отклонения подозрительных писем с помощью тега pct. Значение по умолчанию — 100%.

Например, мы решили отклонять 25% писем: v=DMARC1;p=reject;pct=25;rua=mailto:admin@retailcrm.ru.

Запомнить

SPF и DKIM подтверждают, что рассылки приходят именно от вас.

DMARC прописывает алгоритм, что делать с письмами, которые не прошли проверку.

Настройки производятся на сайте компании, предоставившей вам хостинг домена. Для этого создаются TXT-записи.

Чтобы всё работало без ошибок, стоит проверять настройки. Для этого используйте сервисы просмотра DNS-записей и отправьте тестовое письмо. Правильная настройка SPF, DKIM и DMARC снижает риск попадания писем в спам.

ничего не делать

помечать как спам

отклонять

Чтобы DMARC работала, сначала нужно настроить SPF и ставить DKIM-подпись на письма. При получении сообщения почтовый провайдер проверяет SPF и DKIM на корректность и соответствие домену. Если проверка провалена, то вступает в силу DMARC-политика вашего домена. После проверки вам отправляются отчёты.

Как настроить и проверить

Зайдите в панель управления на вашем хостинге.

Создайте TXT-запись, заполнив поля следующими значениями. Разберёмся на примере нашей политики — указываем версию протокола DMARC1, выбираем ничего не делать, а отчёт отправлять на почту администратора. Вместо admin@retailcrm.ru укажите почтовый адрес, куда будут отправляться отчеты о письмах, не прошедших проверку.

Name: _dmarc.retailcrm.ru.

Тип записи: TXT

Value: v=DMARC1; p=none; rua=mailto:admin@retailcrm.ru

Тип записи: TXT

Value: v=DMARC1; p=none; rua=mailto:admin@retailcrm.ru

Проверить настройку DMARC можно здесь.

Как использовать записи DMARC

p=none

Не призывает почтовый сервер получателя ни к каким действиям, но вам на указанный адрес придёт отчёт. Используйте её, если хотите проверить, идёт ли от вас нежелательный трафик

Не призывает почтовый сервер получателя ни к каким действиям, но вам на указанный адрес придёт отчёт. Используйте её, если хотите проверить, идёт ли от вас нежелательный трафик

Например: v=DMARC1;p=none;rua=mailto:admin@retailcrm.ru.

p=quarantine

Не прошедшие проверку письма сервис помещает в папку «Спам»

Не прошедшие проверку письма сервис помещает в папку «Спам»

Например: v=DMARC1;p=quarantine;rua=mailto:admin@retailcrm.ru.

p=reject

Отклонять письма, не прошедших проверку DMARC.

Отклонять письма, не прошедших проверку DMARC.

Например, мы решили отклонять 25% писем: v=DMARC1;p=reject;pct=25;rua=mailto:admin@retailcrm.ru.

Запомнить

SPF и DKIM подтверждают, что рассылки приходят именно от вас.

DMARC прописывает алгоритм, что делать с письмами, которые не прошли проверку.

Настройки производятся на сайте компании, предоставившей вам хостинг домена. Для этого создаются TXT-записи.

Чтобы всё работало без ошибок, стоит проверять настройки. Для этого используйте сервисы просмотра DNS-записей и отправьте тестовое письмо. Правильная настройка SPF, DKIM и DMARC снижает риск попадания писем в спам.

Комментариев нет:

Отправить комментарий